Электронные деньги — это нули и единички, которые хранятся в центрах обработки данных — ЦОДах.

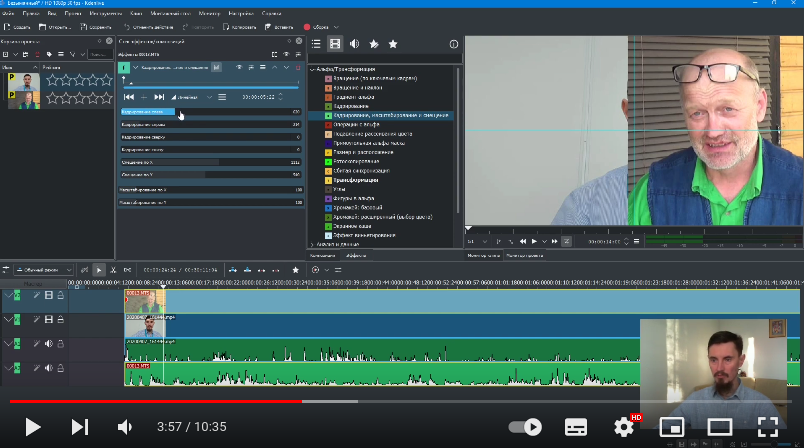

ЦОД — это такое большое и не очень помещение, в котором установлено много компьютеров — их называют серверами, а шкафчики, куда они вставлены — стойками. В стойке может быть пару десятков серверов, а стоек в ЦОДе может быть от пары штук, до нескольких сотен.

А раз это помещение, то в нём может случиться пожар, потоп и другие катаклизмы, например, упадёт метеорит. От метиорита можно защититься только разместив ЦОД под землёй, а вот защита от пожара и потопа вполне реальна — это развитая система мониторинга и реагирования на инциденты.

Мои коллеги съездили в один из таких ЦОДов и написали статью: Огонь, вода и всякие трубы: от чего защищает ЦОД система мониторинга. Рекомендую.

Машинный зал одного из ЦОДов